docker运行外部访问容器或者通过容器互联的方式来提供网络服务。

以此来达到容器之间相互通信的需求。3.8.2 docker 网络通信的基础3.8.2.1 docker虚拟网桥的创建

当 Docker 启动时,会自动在主机上创建一个 docker0 虚拟网桥,

实际上是 Linux 的一个 bridge网桥,可以理解为一个软件交换机。

它会在挂载到它的网口之间进行转发。当创建一个 Docker 容器的时候,

同时会创建了一对 veth pair 接口(当数据包发送到一个接口时,

另外一个接口也可以收到相同的数据包)。这对接口一端在容器内

即 eth0;另一端在本地并被挂载到 docker0 网桥,名称以 veth 开头(例如 vethAQI2QT)。

通过这种方式,主机可以跟容器通信,容器之间也可以相互通信。

Docker 就创建了在主机和所有容器之间一个虚拟共享网络。

网桥使用注意点:一般在使用docker网桥bridge实现容器与容器之间通信的时候都是

站在应用角度对容器进行的通信。这样所有的通信请求都会经过docker0网桥来进行通信。

这样会加大网桥的压力,所以每个容器都可以创建自己的一个网络。3.8.2.2 docker创建自定义网桥

# 创建自定义网桥命令

docker network create bridge_name

# 启动容器指定网桥

docker run -itd --network bridge_name --name mysql -p 8206:3306 -e MYSQL_ROOT_PASSWORD=123456 mysql:5.7

# 删除网桥

docker network rm bridge_name3.8.2.3 docker 网络通信相关命令

# 查询目前有的网桥

docker network ls

# 查看网桥信息

docker inspect bridge_name

# 删除未使用的网桥

docker network prune

# 查看端口映射配置

docker port fa 803.8.2.4 docker容器访问外部网络

# 容器要想访问外部网络,需要本地系统的转发支持。在Linux 系统中,检查转发是否打开。

# 查看转发是否打开(如果是0则是没有开启转发,需要手动打开)

# 如果在启动 Docker 服务的时候设定 --ip-forward=true Docker 就会自动设定系统的 ip_forward 参数为 1

sysctl net.ipv4.ip_forward

net.ipv4.ip_forward = 1

# 打开转发

sysctl -w net.ipv4.ip_forward=1

3.8.2.5 docker容器之间的访问3.8.2.5.1 容器之间通信的条件

容器之间能否能够进行通信需要两个条件:

容器的网络拓扑是否已经相互关联。默认情况下,所有容器都会被连接到docker0网桥上。

本地系统的防火墙软件-- iptables 是否允许通过。3.8.2.5.2 容器之间的访问端口

默认情况下,不同容器之间是允许网络互通的。如果为了安全考虑可以在/etc/docker/daemon.json

文件下配置{"icc": false}来禁止容器之间相互通信。如果想要指定端口之间的通信那么可以通过

--link=CONTAINER_NAME:ALIAS 选项来访问容器的开放端口。

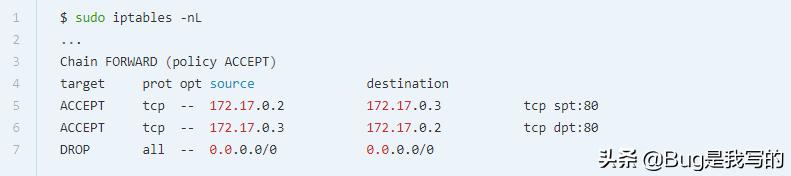

执行命令 sudo iptables -nL可以查看iptables的规则。

容器所有到外部网络的连接,源地址都会被 NAT 成本地系统的 IP 地址。

这是使用 iptables 的源地址伪装操作实现的。查看主机的 NAT 规则。

sudo iptables -t nat -nL

〖特别声明〗:本文内容仅供参考,不做权威认证,如若验证其真实性,请咨询相关权威专业人士。如有侵犯您的原创版权或者图片、等版权权利请告知 wzz#tom.com,我们将尽快删除相关内容。

微信扫一扫

微信扫一扫