今天来说一说怎么中Photo.scr病毒的,这个病毒文件,是我在开启路由器端口映射,然后共享文件到公网中(其实就是开启FTP服务端口映射),共享的文件夹目录中莫名其妙的多了一个文件:Photo.scr。

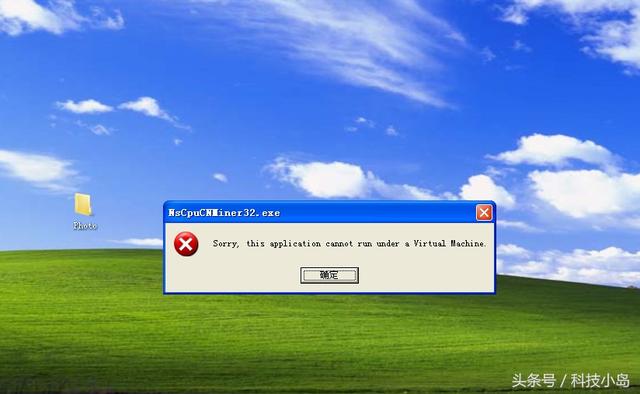

直觉告诉我,这不是一个简单的文件,应该就是被放入的病毒。然后我把这个Photo.scr放入虚拟机环境中,点击的时候会提示:Sorry this application cannot run under a Virtual Machine,意思是:对不起 这个应用程序无法运行在一个虚拟机。

一般情况下,虚拟机的环境跟主机差不多,运行软件不会有区别,所以放到虚拟机不仅能够隔绝病毒还可以测试下。

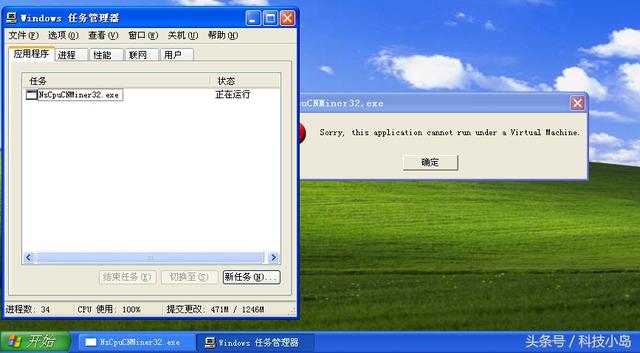

在虚拟机中点击photo.scr,看上去没有运行,其实通过任务管理器看它早在运行了,就是NsCpuCNMiner32.exe

再看CPU的使用情况,这是一个很有规律的运行。即使你在任务管理器这里结束进程了,它还是在悄悄的运行,而且CUP满负荷工作。其实它还具备传播性,看下图。

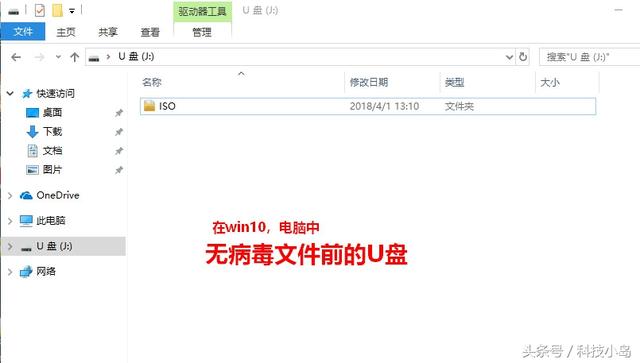

这个U盘放在没有病毒的win10主机中,只有一个文件夹。接下来把U盘连接入有病毒的xp虚拟机系统中。

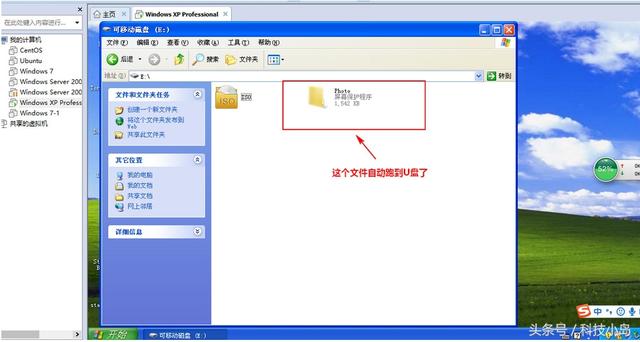

接下看,打开U盘看

直接多出了屏幕保护程序Photo文件(Photo.scr),U盘退出虚拟机后,回到win10主机中,由于win10中装有360,直接报出是木马,良心啊,360能够很快的报出来,并且直接清除。

其实这个是一个挖矿木马,看网上很多人都中了Photo.scr病毒,而且它的文件种类也很多,包括images.scr、NsCpuCNMiner32.exe、NsCpuCNMiner64.exe、Information.vbe、IMG001.scr等。

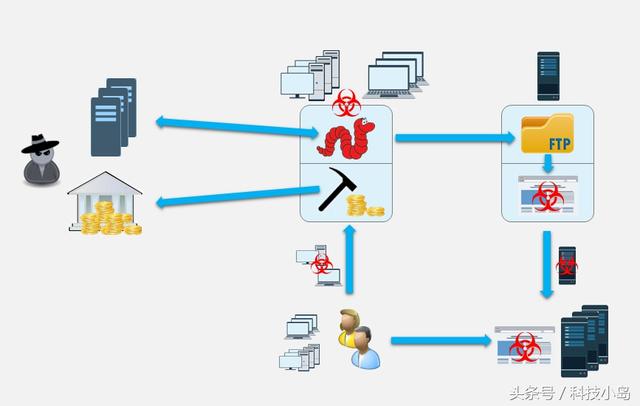

它具有独特的感染机制,通过感染安全性不高的FTP服务器,包括服务器上的网站,然后通过挖Monero(门罗币)赚钱来达到目的。

病毒变体已经有多个版本,感染全球各地的服务器和个人电脑。

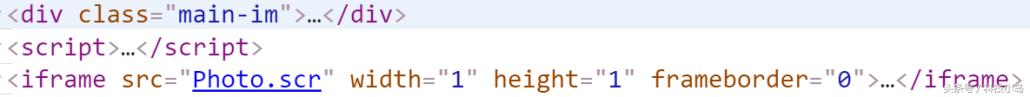

通常情况下,文件上传到安全性不高的FTP服务器中,然后,与FTP服务器一起的网站也被这种恶意软件感染,通过修改网站源代码,最后传播到访问到FTP文件和网站的用户。如下图是被感染的网站,通过HTML或者PHP、aspx嵌入网页中

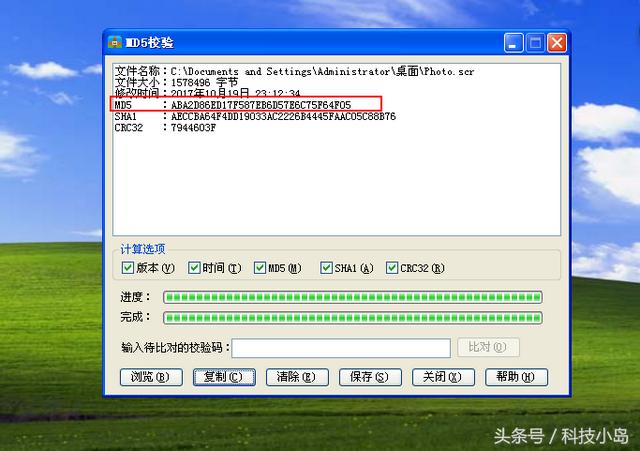

致命的是它还可以感染本地网络中的其他FTP服务器和系统,攻击局域网中可访问的个人电脑和服务器等设备,比上面所说的U盘。查了下国外的一些文章,这些病毒的MD5和哈希值如下

而通过MD5文件校验U盘所中的正是图中所圈的

目前各类杀毒软件已经可以对此病毒进行查杀了,这次也是无意间发现这种病毒的,所以,大家在使用的电脑装上杀毒软件还是很有必要的!

〖特别声明〗:本文内容仅供参考,不做权威认证,如若验证其真实性,请咨询相关权威专业人士。如有侵犯您的原创版权或者图片、等版权权利请告知 wzz#tom.com,我们将尽快删除相关内容。

微信扫一扫

微信扫一扫